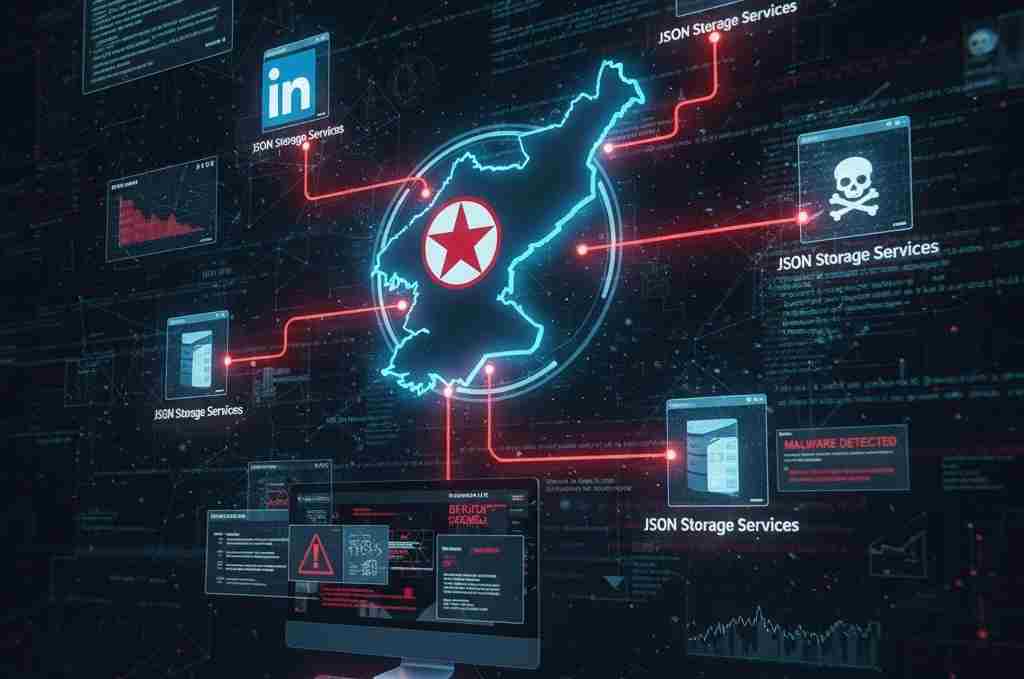

북한 'Contagious Interview' 캠페인 배후 해킹 조직이 JSON 저장 서비스를 활용해 악성 페이로드를 배치하는 방식으로 전술을 또다시 변경했다. NVISO 연구원들이 13일(현지시간) 발표한 보고서에 따르면, 해커들은 최근 JSON 키퍼, JSONsilo, npoint.io 같은 JSON 저장 서비스를 활용해 트로이목마화된 코드 프로젝트에서 악성코드를 호스팅하고 전달하고 있다.

링크드인 통한 개발자 표적 공격

캠페인은 본질적으로 링크드인 같은 전문 네트워킹 사이트에서 잠재적 표적에게 접근하는 방식이다. 채용 평가를 수행하거나 프로젝트에 협력한다는 명목으로 접근하며, 그 과정에서 깃허브, 깃랩, 비트버킷 같은 플랫폼에 호스팅된 데모 프로젝트를 다운로드하도록 지시한다.

NVISO가 발견한 한 프로젝트에서 "server/config/.config.env"라는 파일이 API 키로 위장한 Base64 인코딩 값을 포함하고 있었다. 하지만 실제로는 다음 단계 페이로드가 난독화 형식으로 저장된 JSON 키퍼 같은 JSON 저장 서비스의 URL이었다.

페이로드는 비버테일(BeaverTail)이라는 자바스크립트 악성코드로, 민감한 데이터를 수집하고 인비저블페렛(InvisibleFerret)이라는 파이썬 백도어를 설치할 수 있다. 백도어 기능은 2023년 말 팔로알토 네트웍스가 처음 문서화한 이후 대체로 변하지 않았지만, 주목할 만한 변화 하나는 페이스트빈에서 쓰나미킷(TsunamiKit)이라는 추가 페이로드를 가져오는 것이다.

합법 플랫폼 악용한 은밀한 작전

쓰나미킷을 'Contagious Interview' 캠페인의 일부로 사용한 것은 ESET가 2025년 9월 강조했으며, 공격은 트로피도어(Tropidoor)와 아크도어티(AkdoorTea)도 설치했다. 툴킷은 시스템 핑거프린팅, 데이터 수집, 현재 오프라인 상태인 하드코딩된 .onion 주소에서 더 많은 페이로드를 가져올 수 있다.

연구원들은 "'Contagious Interview' 캠페인 배후 행위자들이 뒤처지지 않고 있으며, 흥미로워 보이는 모든 소프트웨어 개발자를 침해하기 위해 매우 광범위한 그물을 던지려 한다는 것이 분명하다. 결과적으로 민감한 데이터와 암호화폐 지갑 정보가 유출된다"고 결론지었다.

"JSON 키퍼, JSON Silo, npoint.io 같은 합법적인 웹사이트와 깃랩 및 깃허브 같은 코드 저장소 사용은 행위자의 동기와 은밀하게 작동하고 정상 트래픽과 섞이려는 지속적인 시도를 강조한다"고 덧붙였다.

북한 해킹 조직은 최근 몇 년간 소프트웨어 개발자를 주요 표적으로 삼아왔다. 개발자들은 기업의 핵심 시스템과 민감한 코드에 접근할 수 있어 높은 가치의 타깃이다. 또한 암호화폐 지갑을 보유한 경우가 많아 금전적 이득을 노리는 북한 해커들에게 매력적인 대상이다.

앞으로의 전망

북한 해킹 조직의 JSON 저장 서비스 악용은 합법적인 클라우드 인프라를 활용한 사이버 공격의 새로운 트렌드를 보여준다. 정상 트래픽과 구별하기 어려워 탐지가 까다롭다는 점에서 향후 유사한 공격이 증가할 가능성이 크다. 소프트웨어 개발자들은 링크드인 등 전문 네트워킹 사이트에서 접근하는 프로젝트 협업 제안에 각별히 주의해야 하며, 외부 코드 저장소에서 프로젝트를 다운로드하기 전 철저한 검증이 필요해 보인다.